Campanha Phishing

Muitas pessoas vêm me perguntando e ao Prof e Perito Emmanuel Noleto, se devem pagar um boleto que chega em casa de um site chamado http://www.registrosemarcas.org, vale ressaltar ainda que já aconteceu comigo!

Bem, vamos iniciar a investigação, entrando no site supracitado, percebemos que o mesmo trata-se de um site que supostamente oferece um serviço de hospedagem de sites e vendas de domínios como mostra a imagem 1.

Imagem 1 – Site http://www.registroemarcas.org

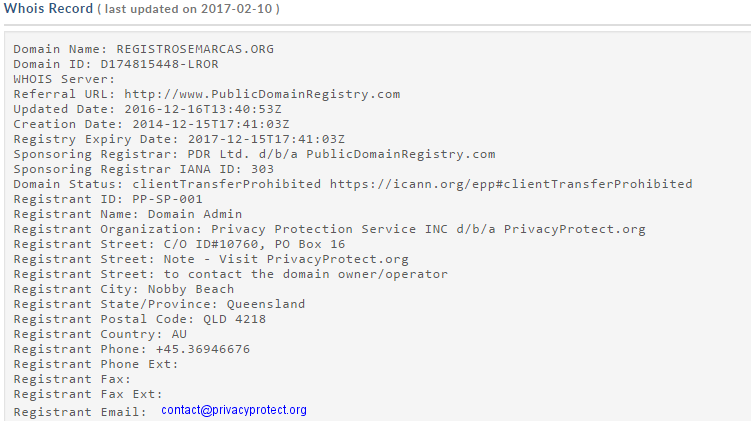

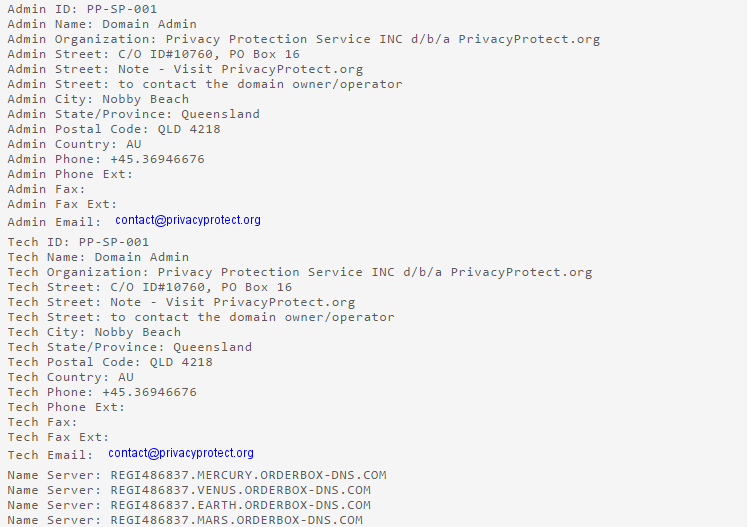

Ainda continuando com a investigação, ao pedirmos um whois do endereço em questão curiosamente recebemos os seguintes resultados mostrados nas imagens 2, 3.

Imagem 2 – Whois do site registrosemarcas.org

Imagem 3 – whois do site registrosemarcar.org

O curioso é que o site usa uma técnica para esconder a verdadeira identidade do proprietário, afinal de contas, por que esconder sua identidade você sendo uma empresa séria?

Percebemos ainda que como endereço está apontando para Queensland, Noby Beach na Austrália.

É provável que este criminoso fique buscando no registro.br endereços de sites próximo a data de vencimento, uma vez mandando o boleto até a casa delas.

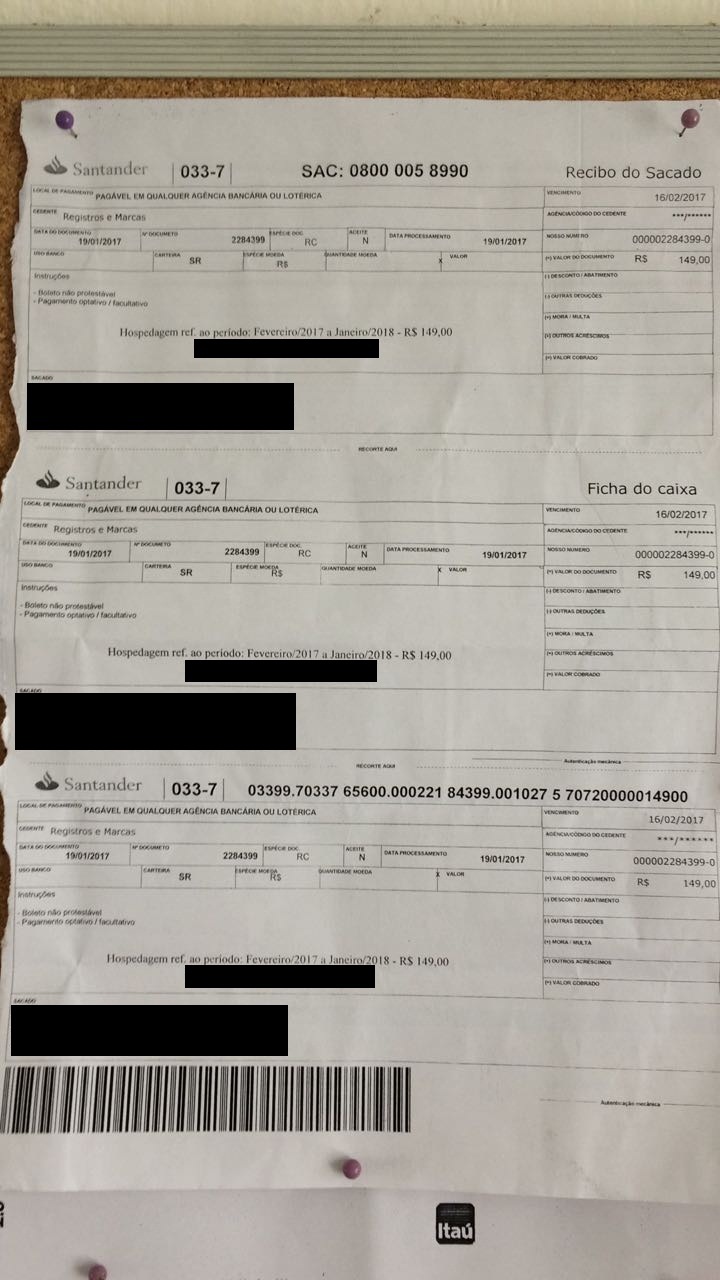

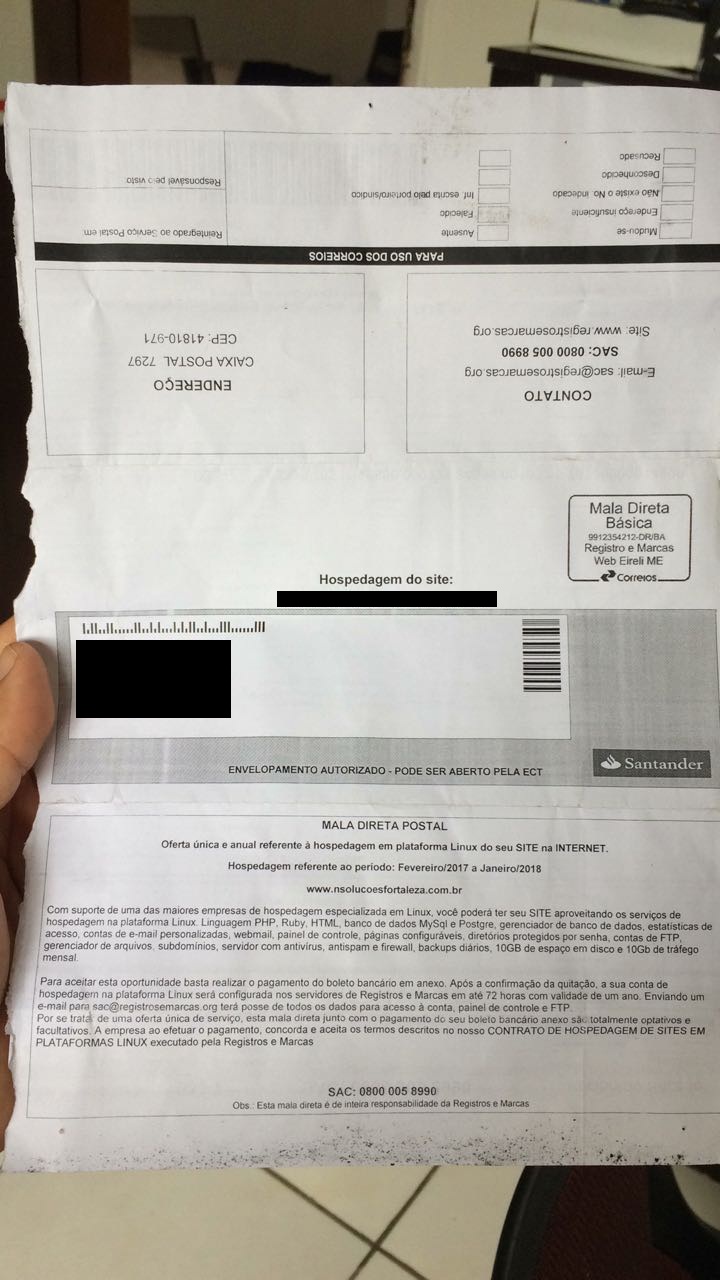

Abaixo mostramos a correspondência utilizada pelo criminoso nas imagens 4 e 5. Logicamente as informações referidas ao pagador foram suprimidas na imagem para preservação da identidade do mesmo.

Imagem 4 – Boleto de pagamento para o criminoso.

Imagem 5 – Frente do boleto

Fiquem atentos, e se chegar boleto falso desconfie.

Autoria:

Perito Prof. Ms.c Inácio Leite Gorayeb

Perito Prof. Ms.c Emmanuel Joca Noleto.

Neste post VAMOS apresentar um método simples de engenharia social no qual utilizamos em um caso de difamação e ameaça real.

Cenário

Uma vítima de difamação pelo facebook chega até nos e solicita ajuda quanto a como proceder e de que maneira descobrir quem é seu “agressor”, haja vista, que o perfil que a ofende é um perfil de nome fictício e informações falsas.

Ao comentar com pessoas próximas de que estaria levando o caso a justiça, o agressor acaba tomando conhecimento da questão e a ameaça através de mensagens SMS, enviadas através de um telefone cadastrando em nome de terceiro, provavelmente sem seu consentimento.

E agora? como proteger a vítima enquanto a mesma espera as devidas ações da justiça? COM INFORMAÇÃO, e ai entra a Engenharia Social.

É importante sabermos quem fez a ameaça, pois desta maneira podemos saber o quão perto o agressor está, por vezes até quem seja. Além dessas informações protegerem a vítima, também serve INDIRETAMENTE para cernir os quesitos suplementares e preliminares do caso, fazendo com que os mesmos tornem-se mais diretos e efetivos.

A técnica

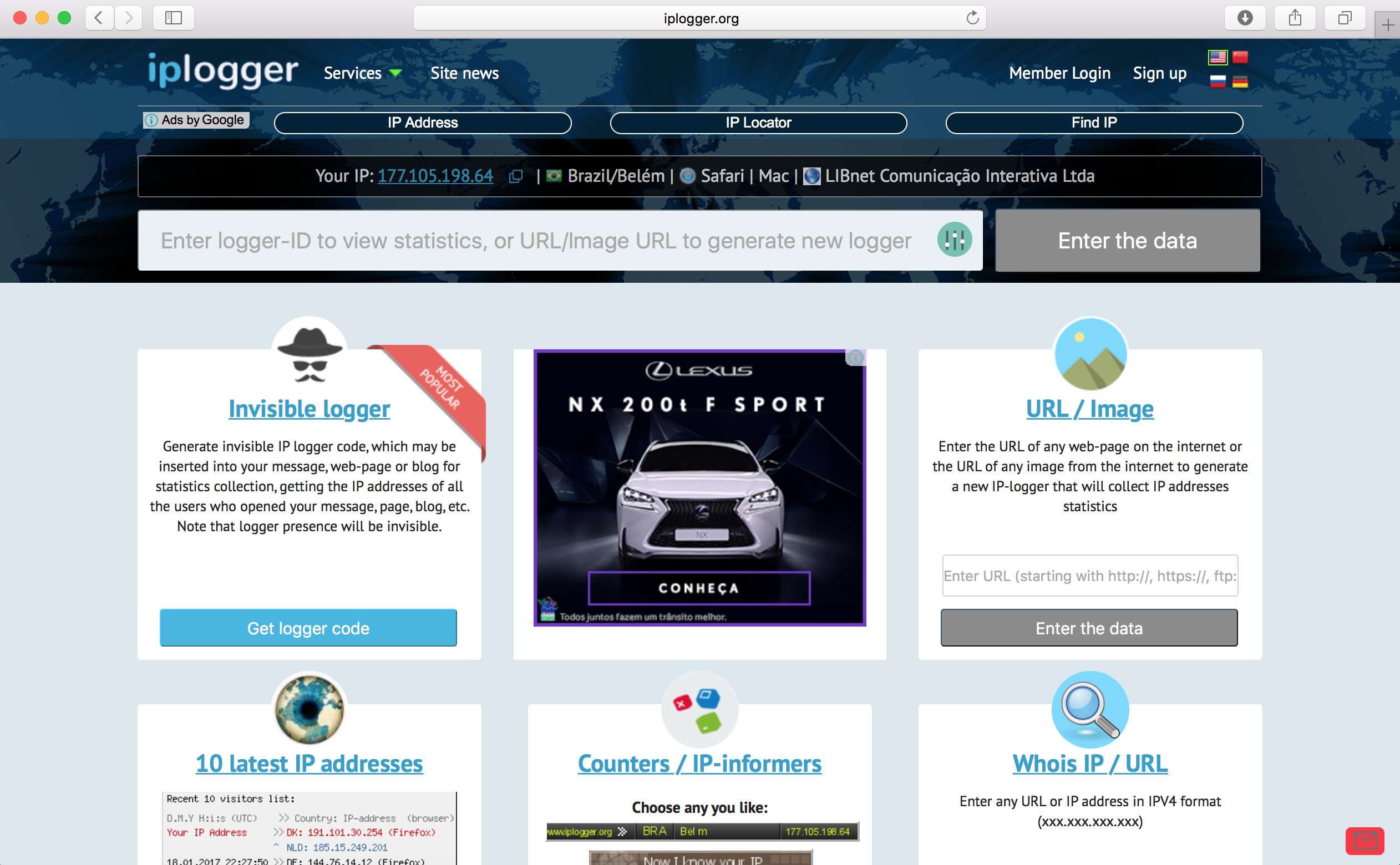

Uma das maneiras e talvez a mais simples de se obter informações de um alvo é através do site http://www.iplogger.org mostrado na Imagem 1.

Imagem 1 – Iplogger – Site para obtenção de informação de IP.

Iplogger.org é gratuito para esse tipo de serviço, funciona basicamente da seguinte maneira é disponibilizado um link para o usuário acessar, onde, no momento do acesso ao site revela as seguintes informações:

Abaixo segue a lista de informações que o iplogger consegue nos dar:

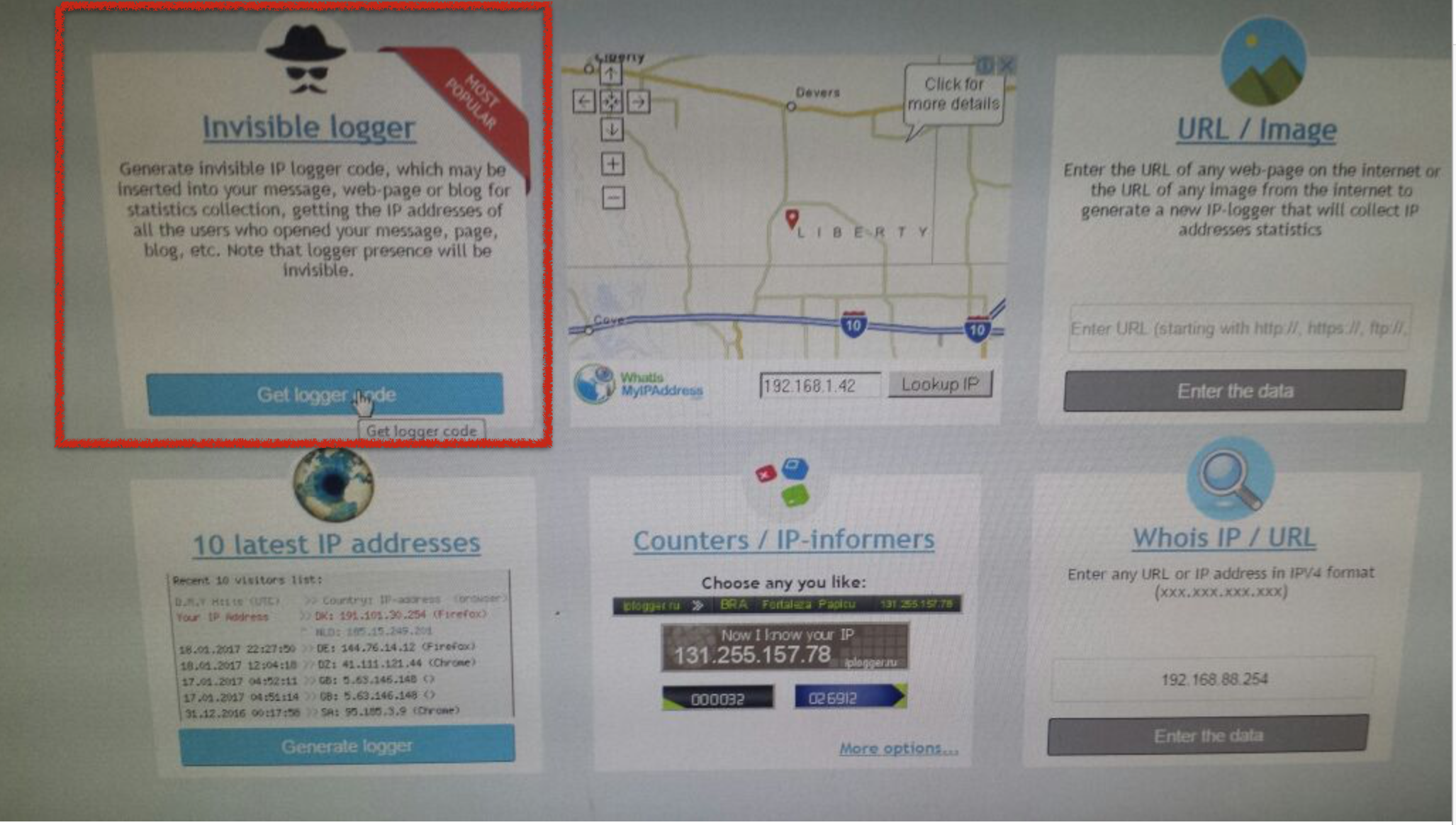

Para utilizar esse método primeiramente devemos acessar o site e realizar um cadastro, após a realização do cadastro você acessa a opção marcada com vermelho abaixo como mostra a imagem 2.

Imagem 2: Opção a ser escolhida para o Logger

Ao clicar em Get logger code, caso queira você poderia dar um Name ao seu logger para mais tarde ficar de fácil reconhecimento.

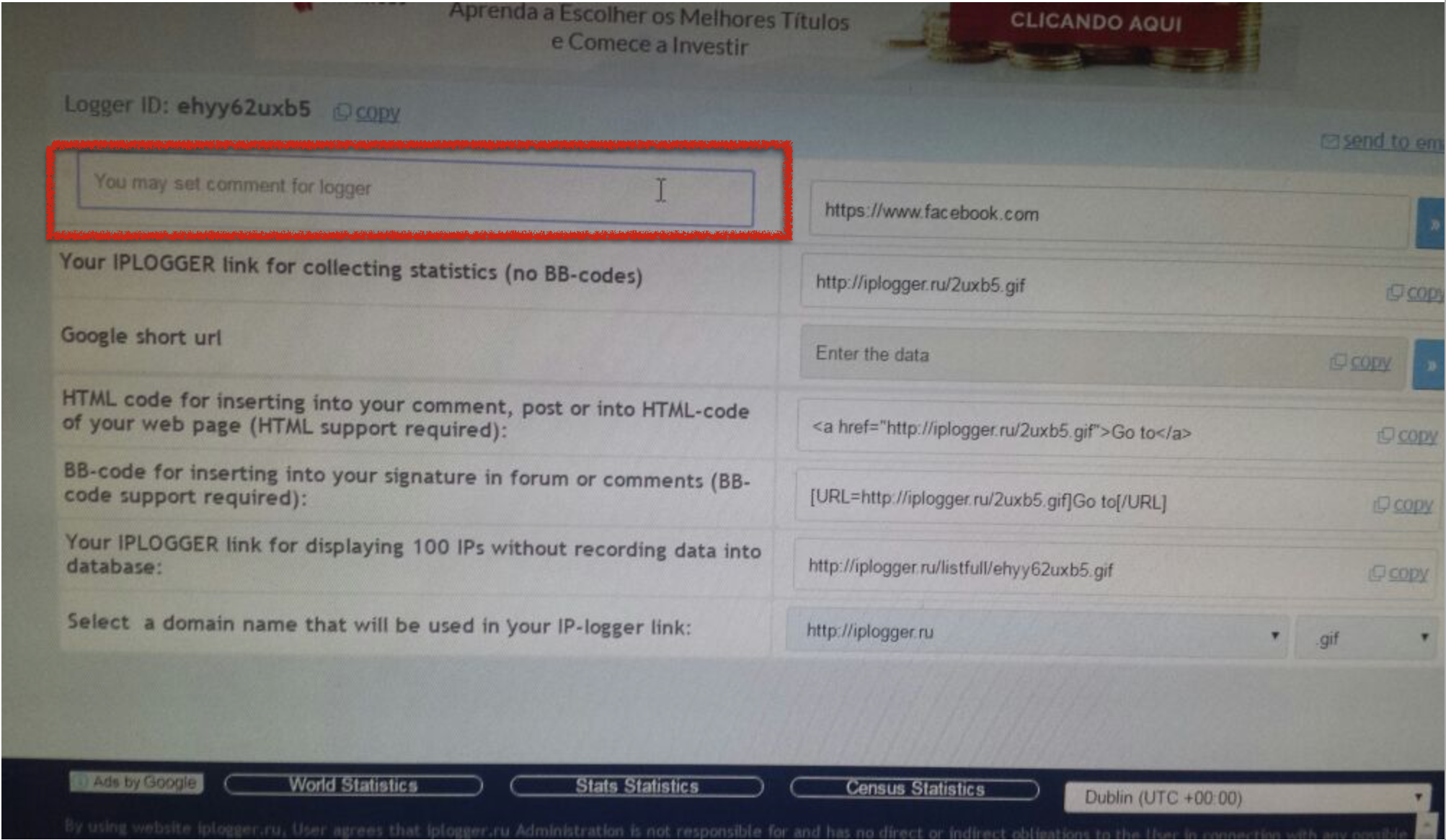

Imagem 3: Local de inserção do nome do Logger

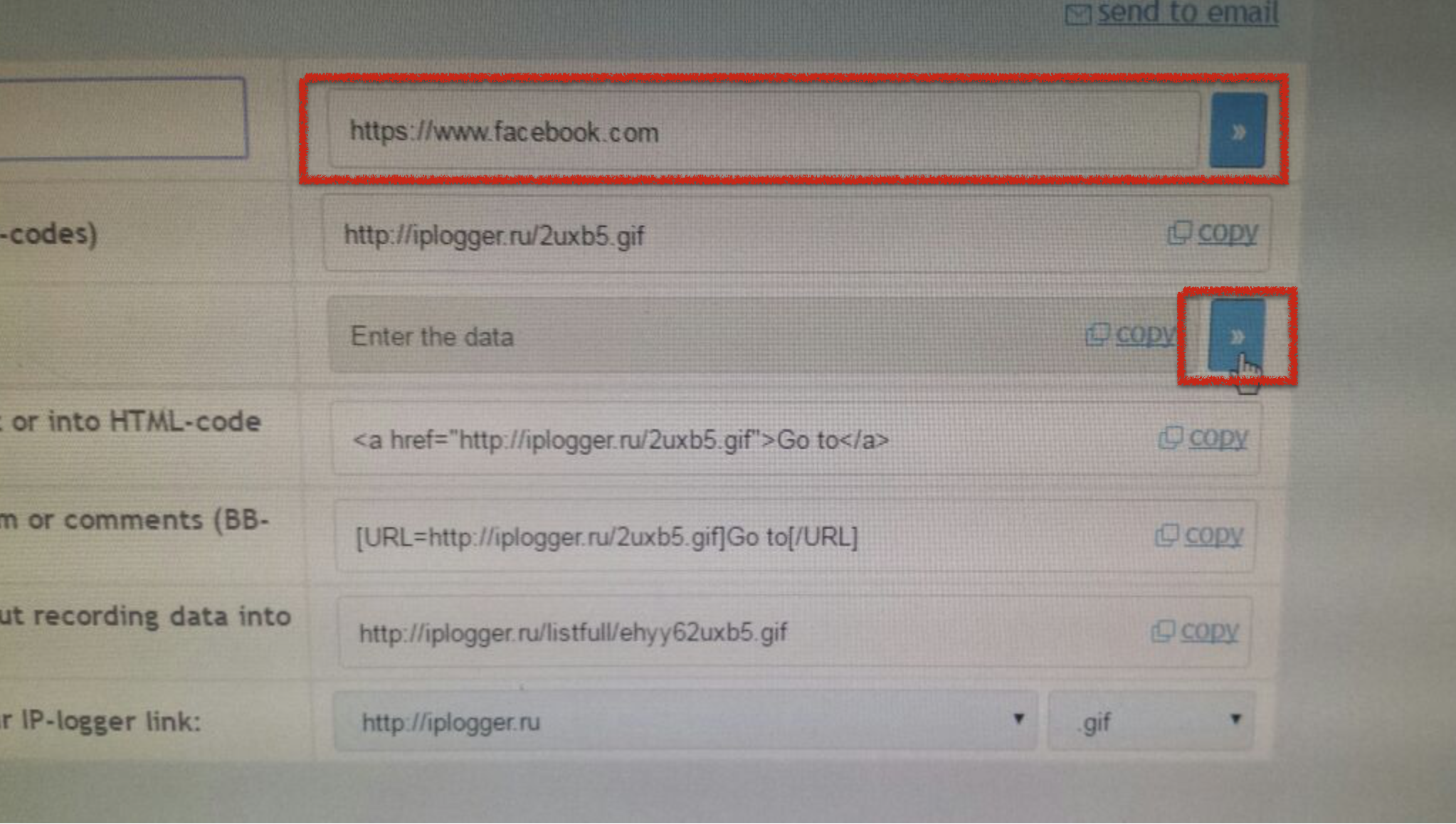

Após a inserção do nome para o logger, deve-se então colocar para qual site após a coleta o alvo será direcionado, o site deve ser colocado onde o destaque vermelho se encontra. No caso do exemplo expresso na imagem 4, o site será do facebook e por fim, colocar no atalho para que seja gerado um encurtador de URL, ou seja, deixa o endereço de acesso curto e escondido.

Imagem 4: Exemplo para redirecionamento após o logger.

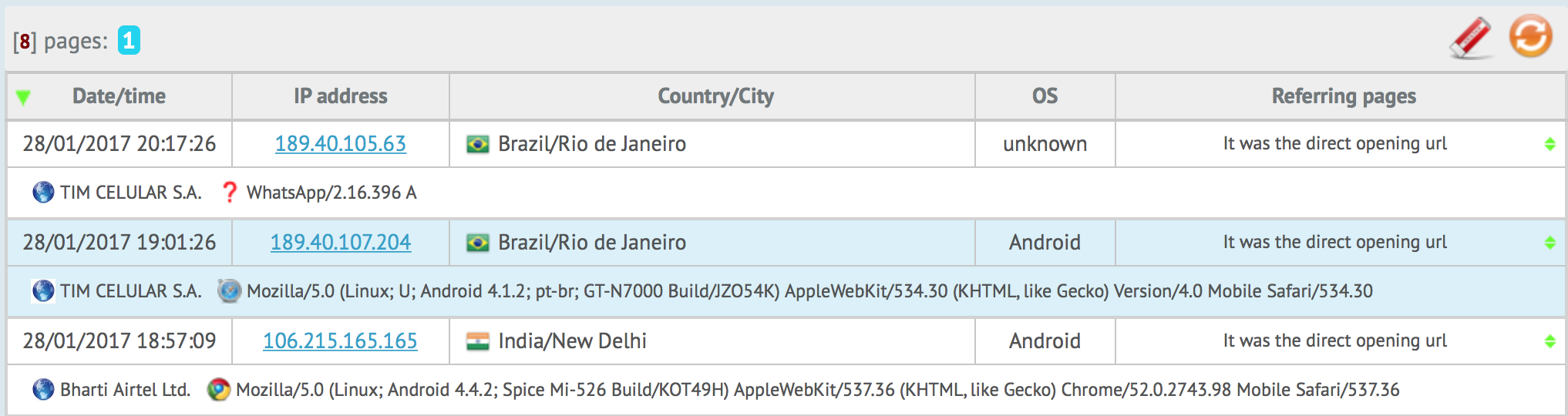

Como resultados a imagem 5 mostra a lista de acessos que houveram ao logger.

Imagem 5 – Relatório de acesso ao logger.

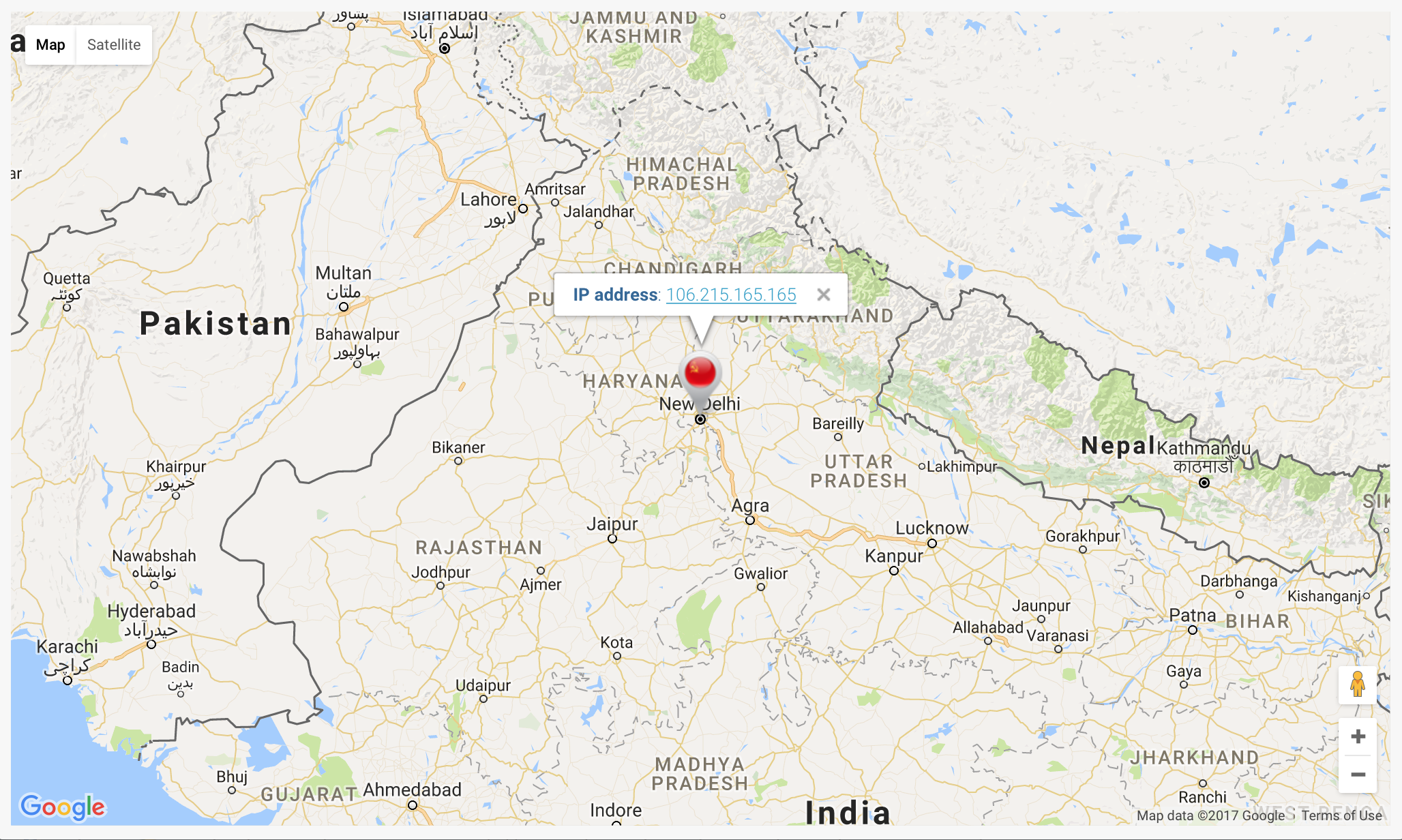

E a imagem 6 representa o clica ao IP e sua possível localização.

Imagem 6 – Possível localização do IP

Além de termos mais informações sobre o alvo desejado, estas informações podem ser usadas de maneira INDIRETA em quesitos preliminares e/ou suplementares, como por exemplo, indicando hora, sistema operacional, modelo entre outras informações.

Autores:

Somos sabedores que uma imagem pode contar muita coisa, inclusive ajudar a desvendar crimes, acusando ou ainda inocentando uma pessoa.

Imagine, por exemplo, que alguém esteja sendo acusado de um crime do tipo Latrocínio (roubo seguido da destruição de uma vida humana), entretanto no mesmo horário e data o mesmo alguém, foi fotografado em uma festa em algum lugar afastado do local do crime. Esta prova talvez fosse bastante razoável para inocentar o acusado.

Mas e sé o próprio acusado foi quem bateu a foto? como provar que o mesmo esteve no local? Será que a foto tirada pelo acusado pode nos fornecer provas suficientes para inocenta-lo?

Bem tecnicamente falando a resposta é Sim! Esta foto pode nos contar muitas coisas e fornecer dados muito interessantes.

Para ilustrar esse exemplo usarei a foto de uma paisagem mostrada na Imagem1.

Imagem 1 – Rio Grande do Norte

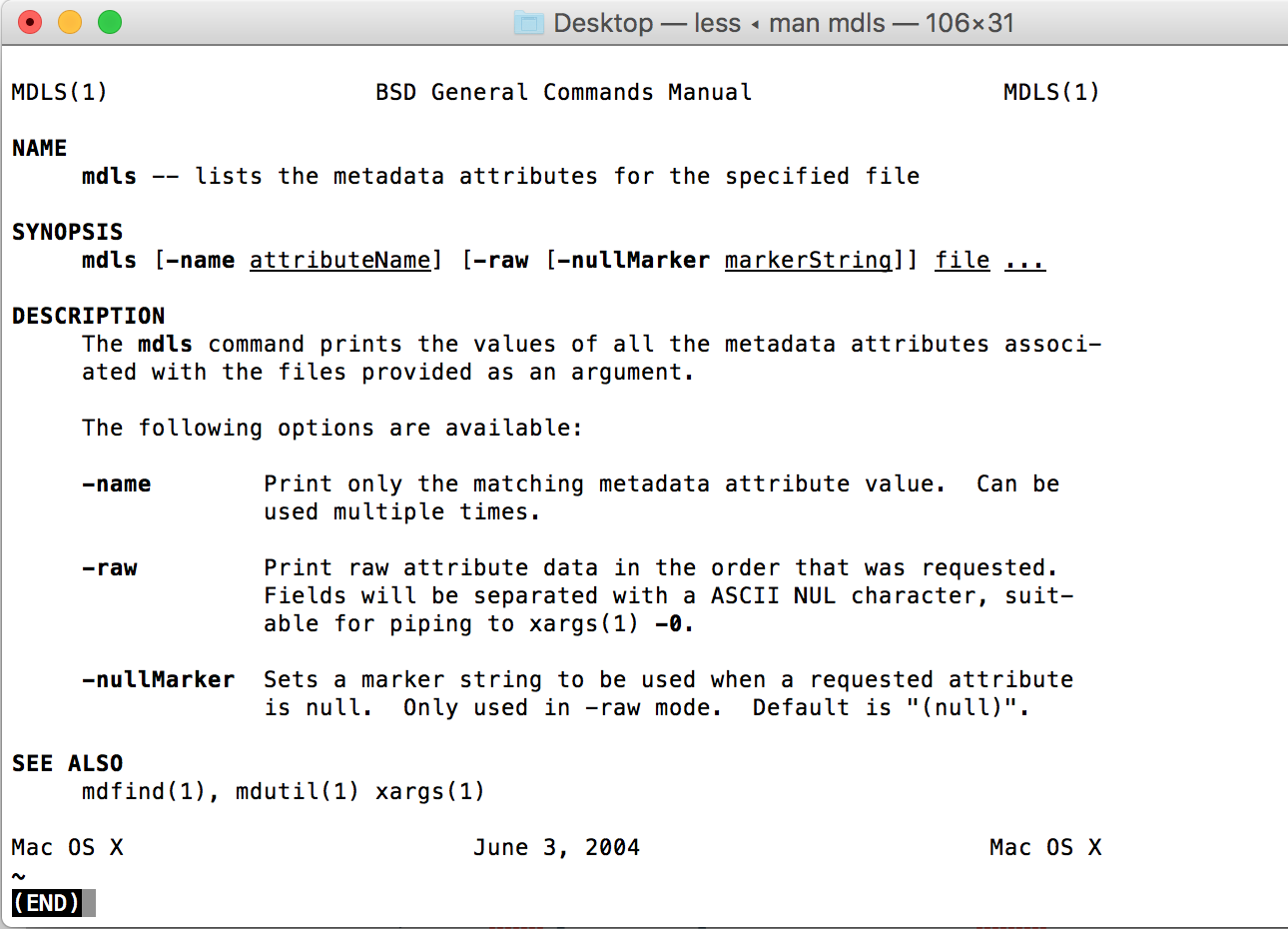

O nome da imagem 1 é IMG_4010.jpg, para esta analise utilizaremos a ferramenta mdls gratuita e presente por padrão nos computadores contendo sistemas operacionais oriundos da Família BSD, Mac OSx por exemplo. A ferramenta mdls é descrita na Imagem 2.

Imagem 3 – Ferramenta MDLS.

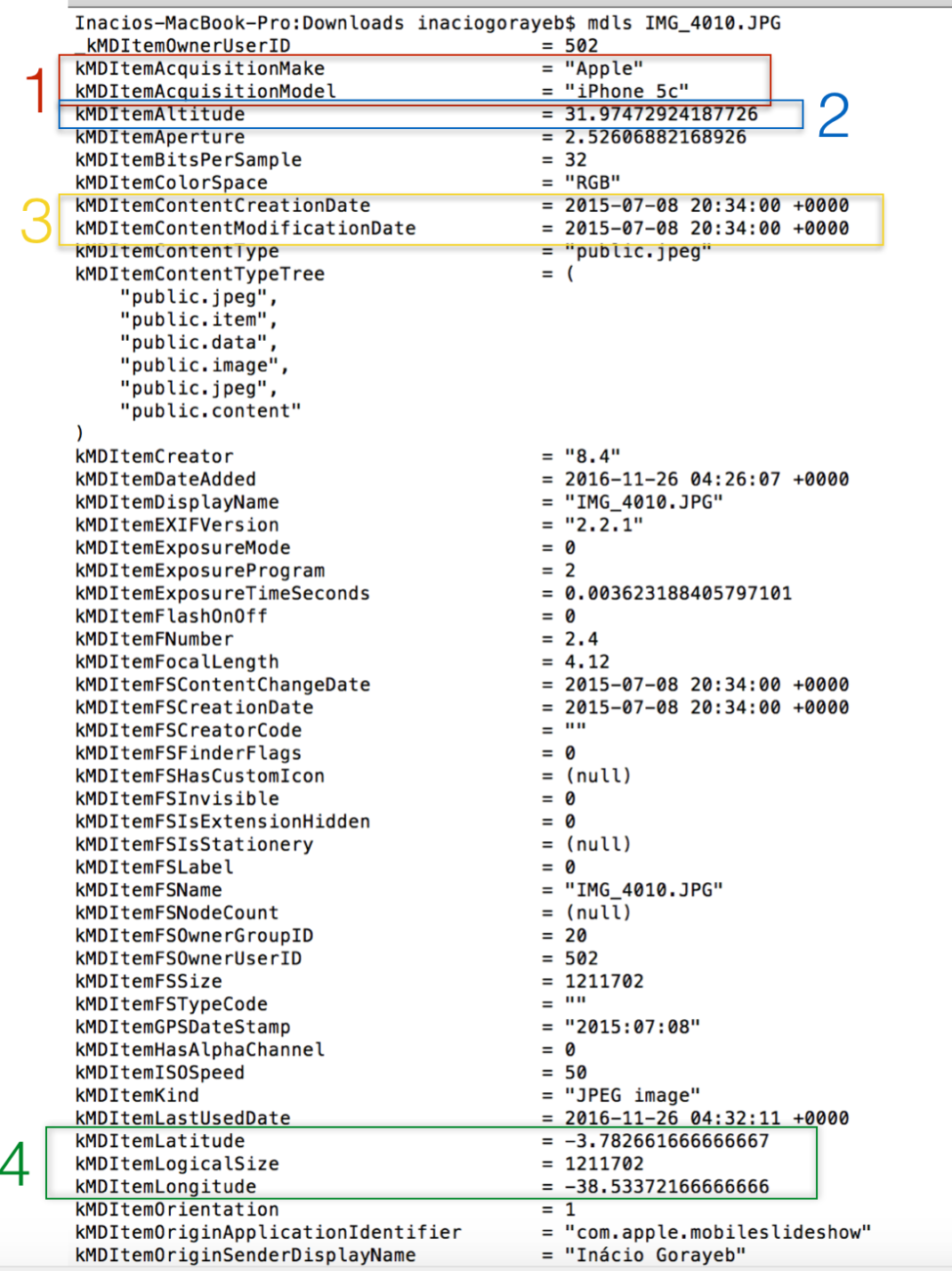

A imagem 3 abaixo mostra a primeira parte do resultado extraído dos metadados da foto em questão e temos o seguinte:

Imagem 3 – Primeira parte do Resultado do MDLS.

Para que o post não se estenda muito, foi destacado da Imagem 3 quatro partes interessantes a serem observadas de dados que a ferramentas nos extraiu dos metadados da foto, são eles:

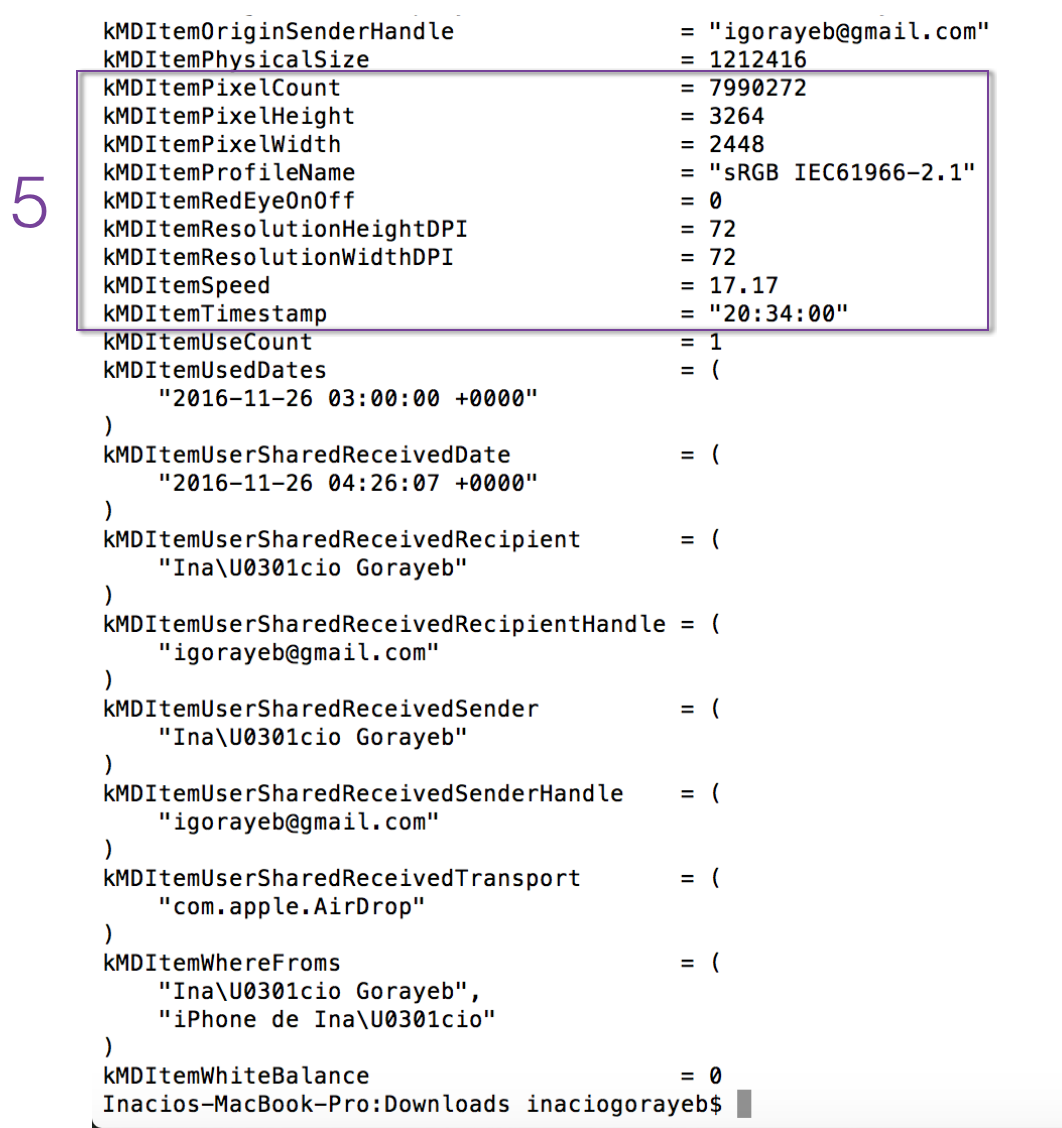

Na segunda parte é destacado informações pertinentes a foto propriamente dita, como mostra a Imagem 4 no item 5.

Imagem 4 – Resultado do MDLS segunda parte.

Esta segunda parte no trás o número de pixels da imagem, o número de pixels na horizontal e vertical resolução velocidade e a informações se alguns recursos estavam sendo utilizados ou não.

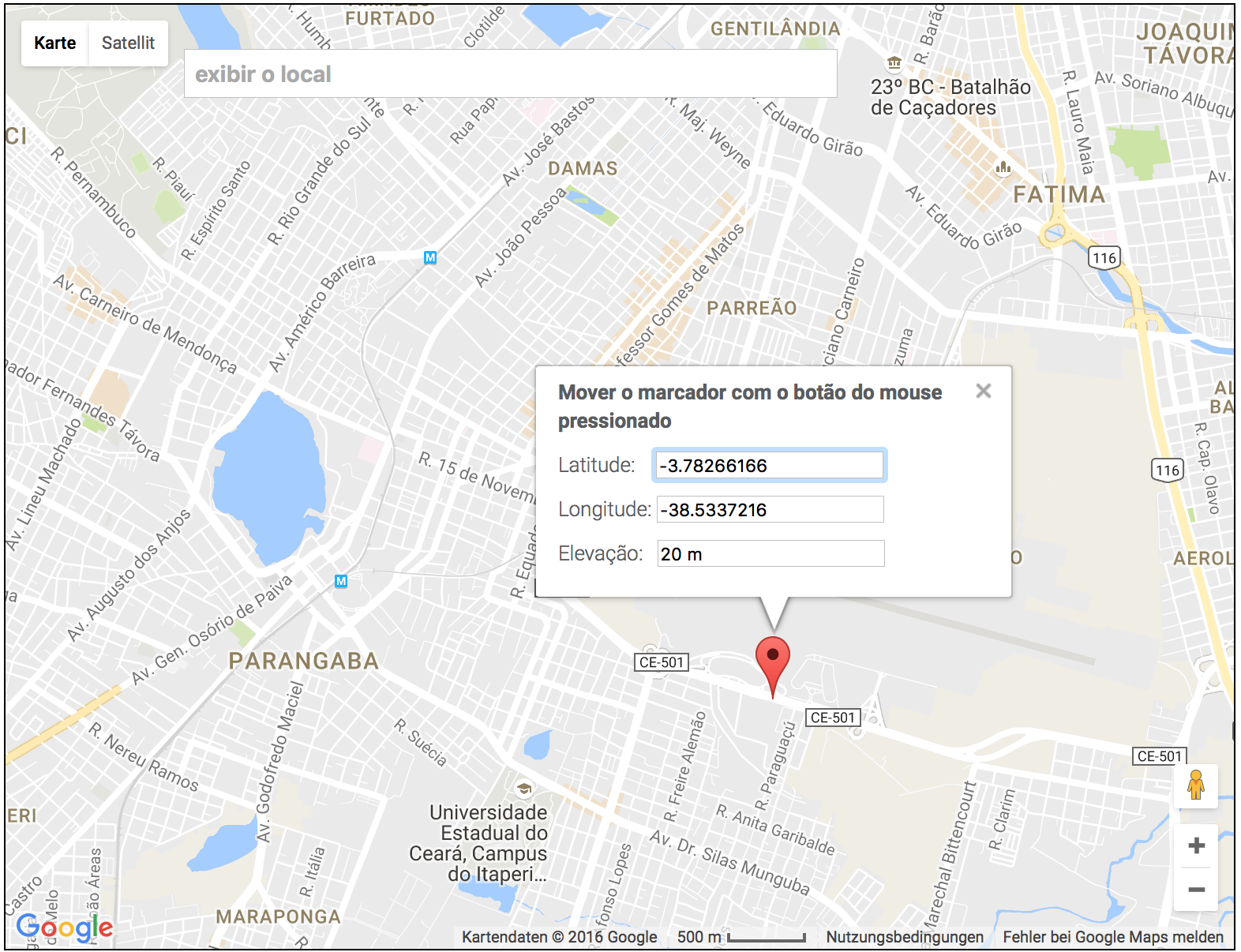

Agora vamos jogar as coordenadas informadas na foto no Google Maps e ver onde a mesma foi tirada.

Imagem 4 – Ponto das coordenadas informadas pela foto, em frente ao aeroporto internacional Pinto Martins em fortaleza.

Portanto, com um arquivo desse se você possui uma acusação de um crime em um lugar suficientemente distante a este, é possível usar a imagem como prova de que o acusado realmente estava em outro local no momento do referido crime.

Não somente a localização mas muitos outros dados fornecidos pelos metadados podem ser utilizados para solução de crimes.

Espero ter ajudado. Dúvidas?

Agradeço ao amigo Marcus Paulo pelo inventivo a este post. Valeu MP.

Atualmente, com um apelo cada vez maior por segurança de dados, nos deparamos, muitas vezes, com um pedido para que façamos senhas fortes, mas afinal de contas o que determina se uma senha é forte ou não?

A resposta está na probabilidade, onde, através de cálculos, obtemos a força da senha, vejamos o primeiro exemplo.

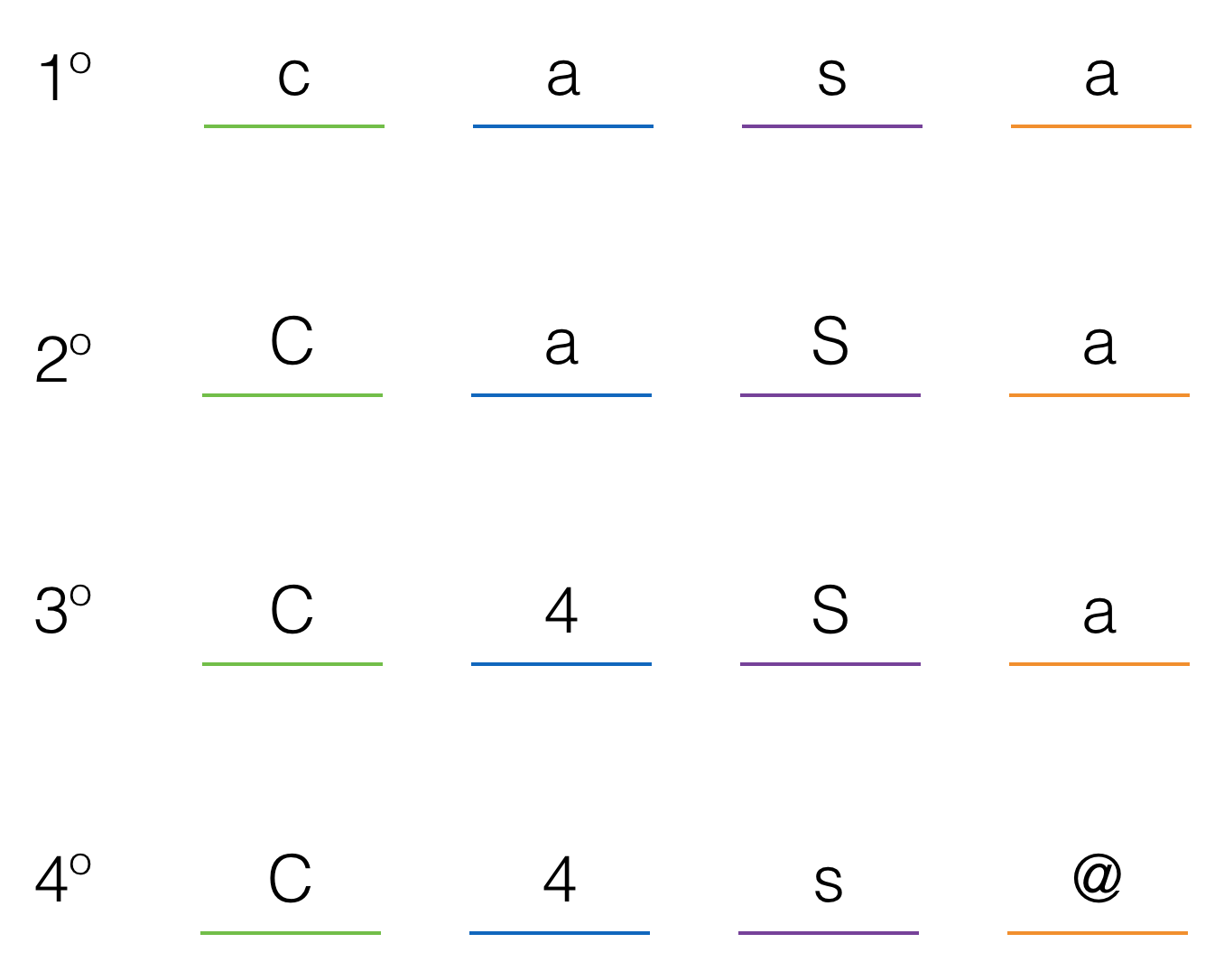

Imagine que criemos uma senha de quatro dígitos contendo somente números, a Imagem 1 ilustra como ficaria a composição de possibilidades de senhas diferentes.

Imagem 1 – Probabilidade de senhas para 4 dígitos numéricos

Ou seja, como mostrado acima para esta senha possuímos dez mil possibilidades de senha diferentes. Portanto alguém mal intencionado em descobrir sua senha terá na pior das hipóteses 10.000 tentativas.

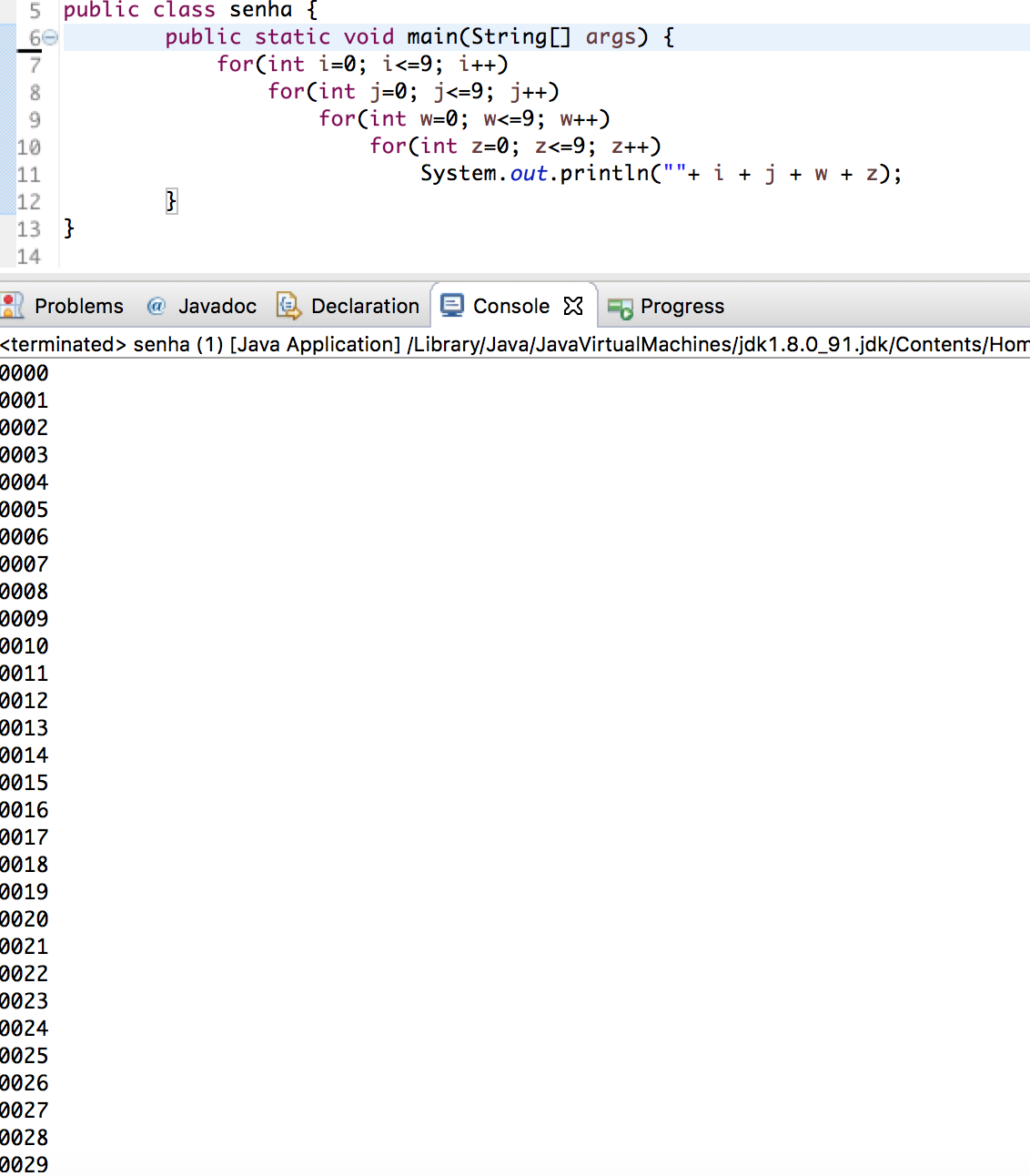

Para termos uma idéia, um programa de computador percorre essas 10.000 possibilidades em apenas 1,5 segundos em média. O tempo varia de acordo a capacidade de processamento do computador e funciona basicamente como a imagem 2.

Imagem 2 – Exemplo de como um programa percorre as possibilidades de uma senha em um ataque de força bruta até descobrir a combinação correta.

Mas então, como aumentar as possibilidades de senha? Como torná-la mais forte? Todo caractere gerado pelo teclado possui uma codificação chamado ASCII.

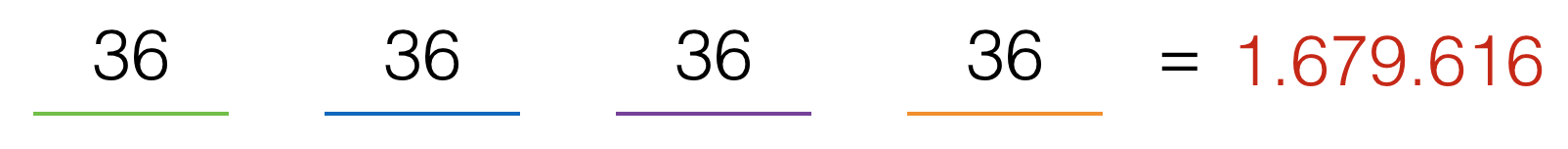

Sendo assim, para aumentar as possibilidades de senhas, temos que utilizar o máximo de caracteres possíveis, então, que tal adicionarmos letras? Sabemos que no teclado temos 26 letras. A possibilidade para cada campo da senha seriam de 10 (números) somatizados aos 26 caracteres totalizando, portanto, 36 possibilidades, como ilustra a Imagem 2 aumentando assim para um milhão seiscentos e setenta e nove mil seiscentos e dezesseis possibilidades de senhas diferentes.

Imagem 2 – Quantidade de possibilidades para letras somatizados aos números

Vale a pena lembrar que para o computador letras maiúsculas e minúsculas são caracteres distintos, se utilizarmos ambos ainda aumenta nossas possibilidades de senha ficando assim com a seguinte composição ilustrada pela Imagem 3.

Imagem 3 – Quantidade de possibilidades para letras maiúsculas, minúsculas e números.

Percebemos que ao incluir números, letras minúsculas e letras maiúsculas as possibilidades de senhas para 4 dígitos vão a ordem de quatorze milhões setecentos e setenta e seis mil trezentos e trinta e seis senhas diferentes.

Portanto enquanto mais elementos forem utilizados em sua senha, maior a possibilidade de senhas e mais difícil torna sua descoberta. Abaixo segue uma sugestão de como fortalecer uma senha partindo de uma palavra conhecida como ilustrado na Imagem 4:

Imagem 4 – 4 passos para criar uma senha forte

1º – senha apenas com letras minúsculas;

2º – Senha com letras minúsculas e maiúsculas;

3º – Senha com letras minúsculas, maiúsculas e números;

4 º – Senha com letras minúsculas, maiúsculas, números e caracteres especiais.

O ideal ainda é que você utilize esses passos para senhas com no mínimo 8 dígitos, o que tornaria a descoberta desta senha, bastante trabalhosa e possivelmente demorada, desde que encriptadas e armazenadas da maneira correta.

Espero ter ajudado. Dúvidas?

O que é md5?

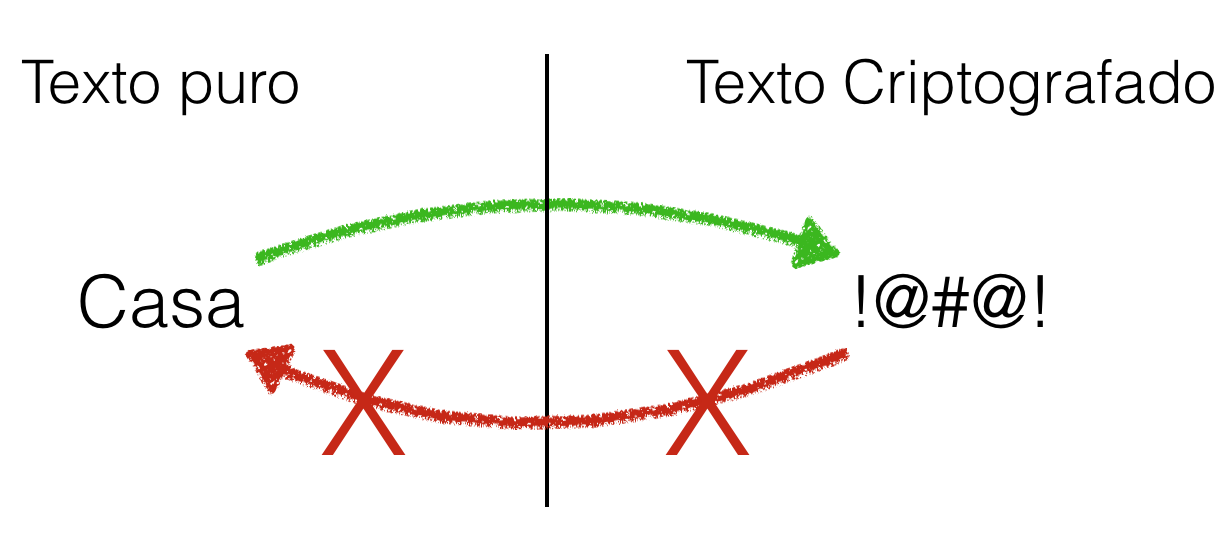

Mas afinal de contas o que é um hash? esta simpática palavrinha trata-se do nome que é dado ao resultado da aplicação de um algoritmo (conjunto de operações) de criptografia, por exemplo, se tivermos uma palavra CASA e seu algoritmo de criptografia resultar em !@#@!, podemos dizer que o seu hash code é !@#@!.

Segundo RIVEST, 1992 o MD5 (Message-Digest Algorithm) trata-se de um algoritmo de hash de 128 bits unidirecional desenvolvido pela RSA Data Security, INC e descrito na RFC 1321.

Como Funciona?

Trocando em miúdos quando dizemos que o MD5 é um tipo de criptografia unidirecional, significa que este processo de criptografia só possui os passos para criptografar e não possui os passos de descriptografar. A imagem 1 ilustra de uma maneira mais didática.

Imagem 1 – MD5 Algoritmo de criptografia Unidirecional

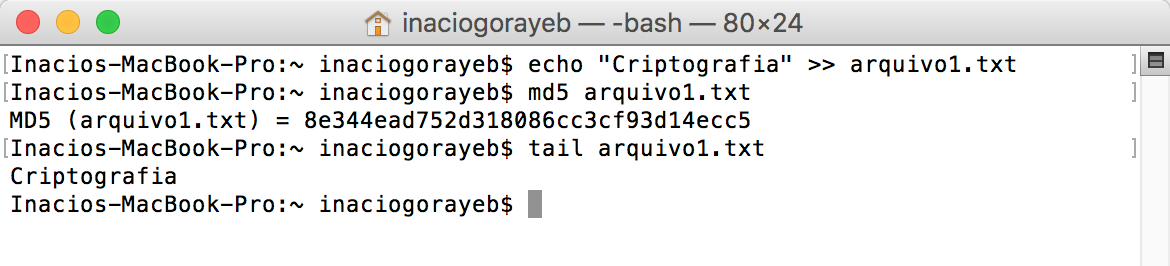

O interessante do MD5 é que sua criptografia resulta em um conjunto de caracteres hexadecimais, ou seja, compreendido entre 0 (zero) e F composto por 32 caracteres, independentemente do tamanho do texto. Como exemplo, pegamos um arquivo texto contendo a palavra Criptografia e o submetemos ao algoritmo MD5 e o resultado será a seguinte cadeia de caracteres: 8e344ead752d318086cc3cf93d14ecc5. Ilustrado na Imagem 2.

Imagem 2 – Um arquivo texto tendo seu hash md5 gerado.

Como Gerar?

Como também mostrado na Imagem 2, primeiramente, através do comando echo “Criptografia” >> arquivo1.txt geramos um arquivo texto chamado arquivo1.txt colocando como seu conteúdo a cadeia de carácteres Criptografia. Posteriormente, utilize o comando md5 arquivo1.txt para que o código hash seja gerado.

Encorajo a tentar realizar os mesmos passos supracitados em seu computador para verificar se o resultado é o semelhante ao encontrado na Imagem2.

Onde é utilizado?

O md5 é utilizado de diversas formas, vale a pena destacarmos 2 delas:

A primeira e mais comum de verificarmos no dia-a-dia é quando se baixa um arquivo da internet e você deseja conferir se o conteúdo do arquivo que chegou no seu computador é igual ao conteúdo do arquivo que você baixou, basta tirar o hash md5 do arquivo que chegou ao seu computador e comprar com o hash gerado pelo arquivo postado no servidor. Geralmente este código é fornecido pelo provedor do arquivo.

A segunda forma é que algumas senhas geralmente são armazenadas em criptografia md5, portanto, não havendo a conversão de volta, com isso, para um sistema, por exemplo, saber se você está de fato digitando a senha correta, o mesmo captura sua senha digitada TRANSFORMA em md5 e compara o resultado com a senha armazenada, caso os 32 dígitos sejam iguais e expostos na mesma ordem a senha está correta, caso contrário, a senha esta errada.

PORTANTO, MUITO CUIDADO com sistemas que ao você solicitar recuperação de senha o mesmo ENVIE a senha esquecida para você, isso geralmente é sinal de que sua senha não utiliza essa metodologia de criptografia, o que pode demonstrar que a segurança é frágil. O indicado é que o servidor faça você redefinir a senha.

Qual importância do md5 para Computação Forense?

Sempre que algum dado e/ou dispositivo de armazenamento digital for compor os ativos de um processo forense, é extremamente importante gerar um documento chamado CADEIA DE CUSTÓDIA, onde, neste contenha o nome do arquivo e seu hashcode, afim de comprovar que a análise do arquivo será feita sobre o mesmo estado do momento da captura, provando assim que não houve alteração na prova e garantindo que o REQUERIDO tenha seu direito de defesa assegurado.

Espero ter esclarecido e ajudado. Dúvidas?

Mais uma vez o crime digital se revela em uma propaganda veiculada através da rede social Instagram.

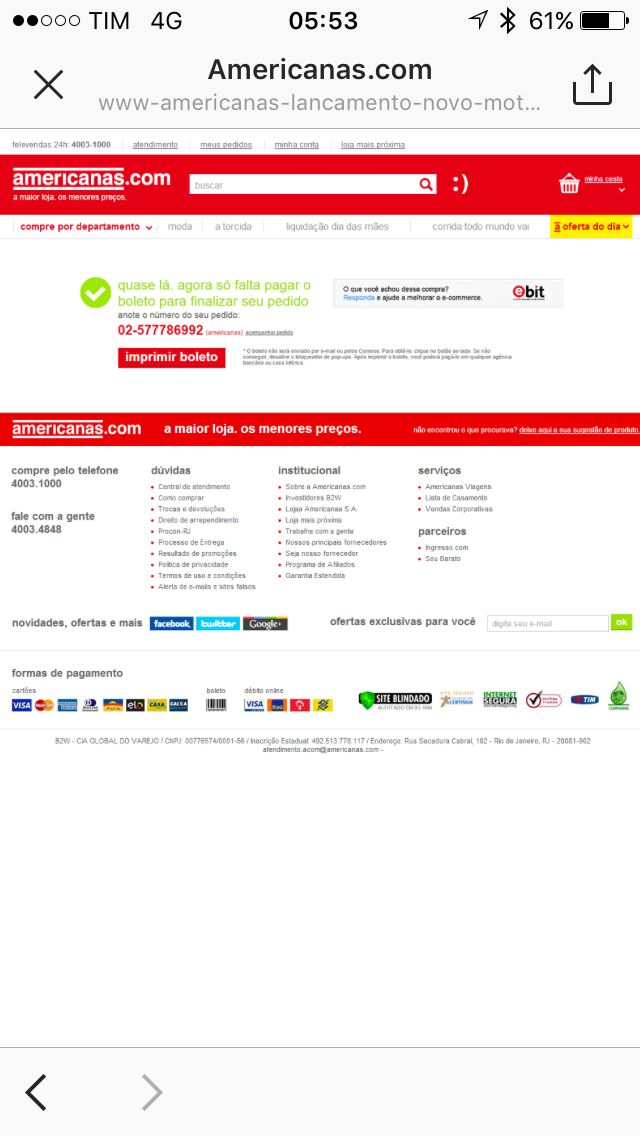

Desta vez o criminoso utiliza o nome da varejista Americanas.com para “Oferecer” um Smartphone por 500 reais. através de pagamentos a boletos falsos. Percebam ainda que que 563 pessoas curtiram essa promoção até o dado momento deste post.

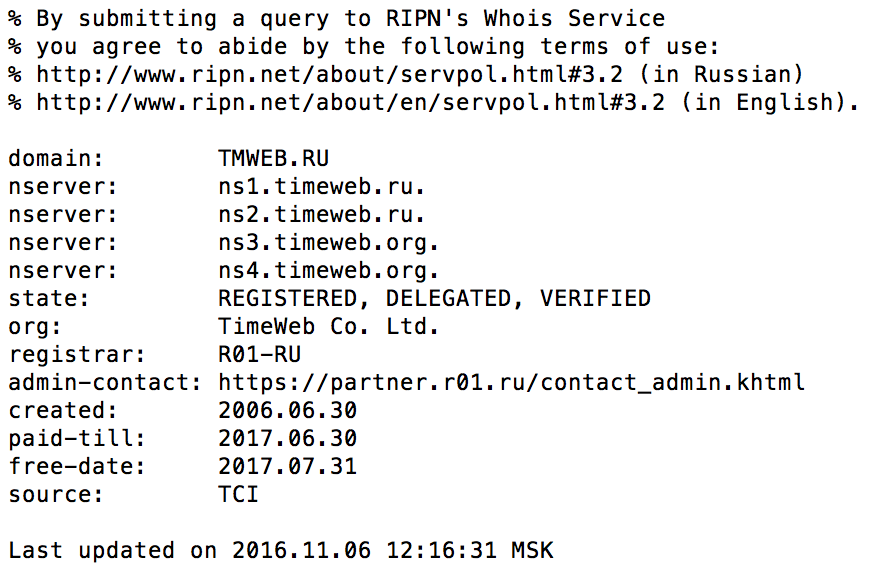

Percebam que o domínio chamado pela URL é extremamente extenso e leva um nome bastante interessante: www-americanas-lancamento-novo-moto-z.cc79330.tmweb.ru/LancamentoMotoZ/2016/motoZpower/preto/Dual/Chip/64GB/13MP/Boleto/07/Boleto001.php, bem sugestivo não?

Imagem 3 – Descrição do domínio de hospedagem.

Imagem 3 – Descrição do domínio de hospedagem.

Em outro crime já citado aqui este mesmo domínio ja foi desmistificando sendo hospedado na russia, até para saber se existe uma boa chance do criminoso ser o mesmo vamos adotar os mesmos passos de checagem do domínio que esta expresso na Imagem 3.

segundo os passos da suposta compra vemos as seguintes página falsas:

Imagem 4 – Pagina de apresentação do produto falso como nome da loja.

Continuando na compra, percebemos ainda a seguinte tela apresentada na imagem 5 com informações de informações da compra e o preço sugerido.

Imagem 6 – Informações da compra.

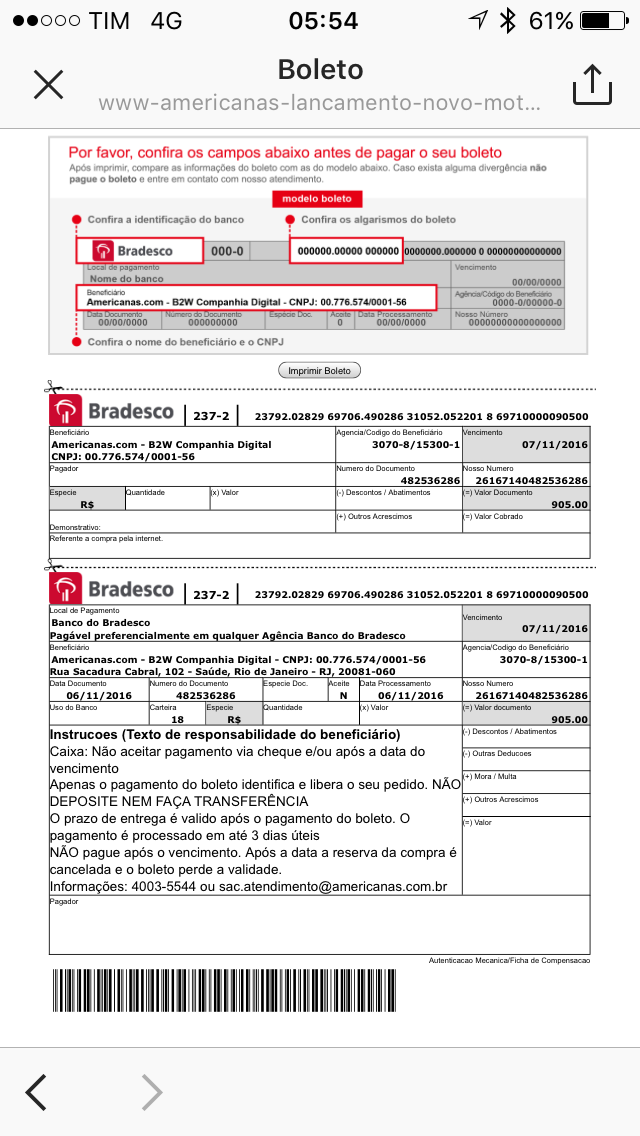

Curiosamente a metodologia de ataque é a mesma de outrora descrita neste blog, onde, o criminoso adota um boleto bancário falso como mostrado nas imagens 7 e 8.

Imagem 7 – Imagem mostrando que a compra está em andamento faltando apenas o pagamento do boleto (Falso).

E por fim, a apresentação do boleto de pagamento na imagem 9.

Imagem 8 – Boleto FALSO como se fosse das Lojas Americanas.

Percebemos que o boleto trata-se de um boleto do banco Bradesco, onde, através dos três primeiros número mostram a instituição do boleto 237, percebemos também que o quarto digito 9 mostra ainda que trata-se que o pagamento é em Reais (R$) através do dígito 9. e que os últimos dígitos desse boleto percebemos que mostra o valor 90500 (novecentos e cinco reais).

Desta vez convidarei pessoalmente um advogado(a) amigo para contribuir com algumas perguntas:

1 – A rede social possui alguma responsabilidade quanto a fraude?

2 – O banco possui alguma responsabilidade quanto a fraude?

Sabemos que a conta destinatária do recurso provavelmente é de um Laranja, sendo assim, uma vítima também.

Espero ter ajudado.

Dúvidas?

Inácio Gorayeb

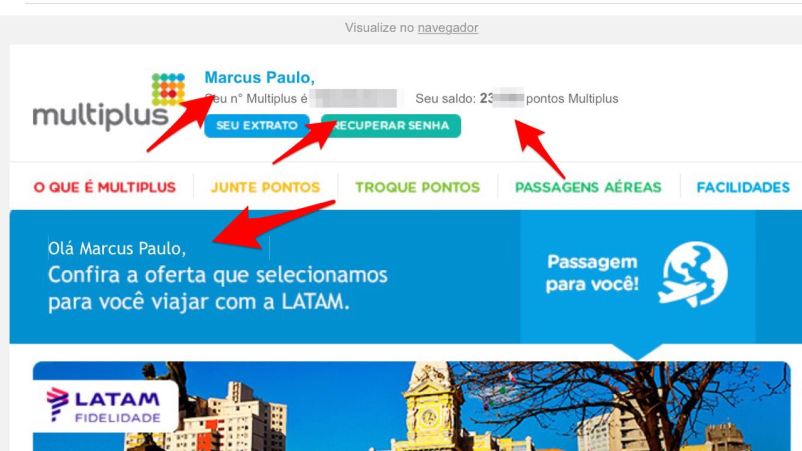

Após ser descrito e divulgado neste blog a LATAM citada indevidamente em uma fraude contendo uma suposta promoção a empresa lançou uma nota oficial o Facebook.

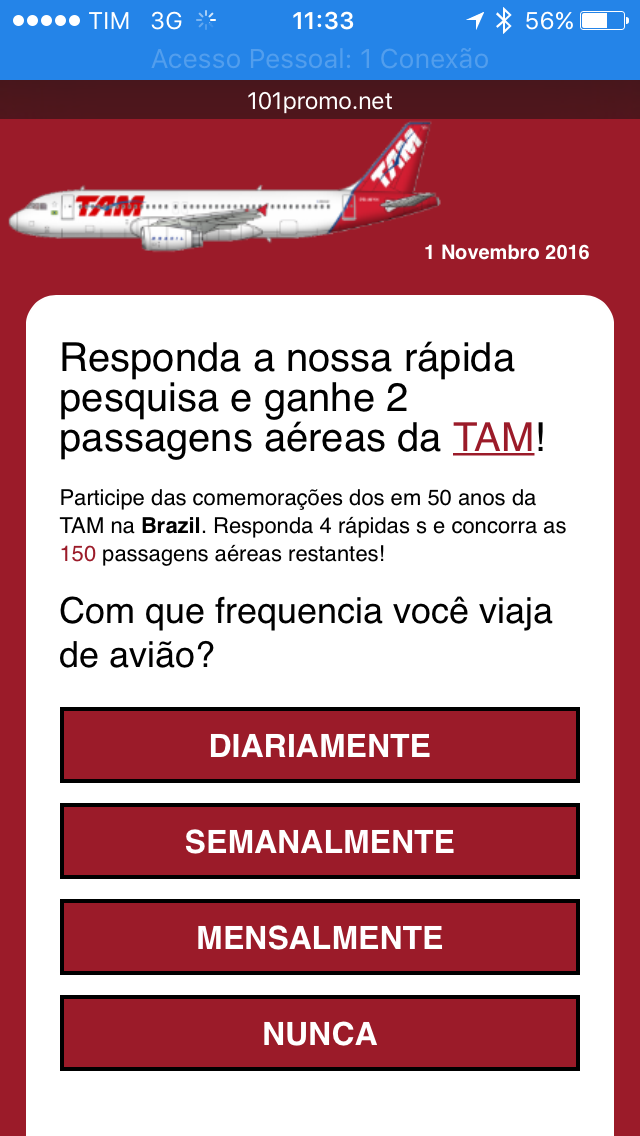

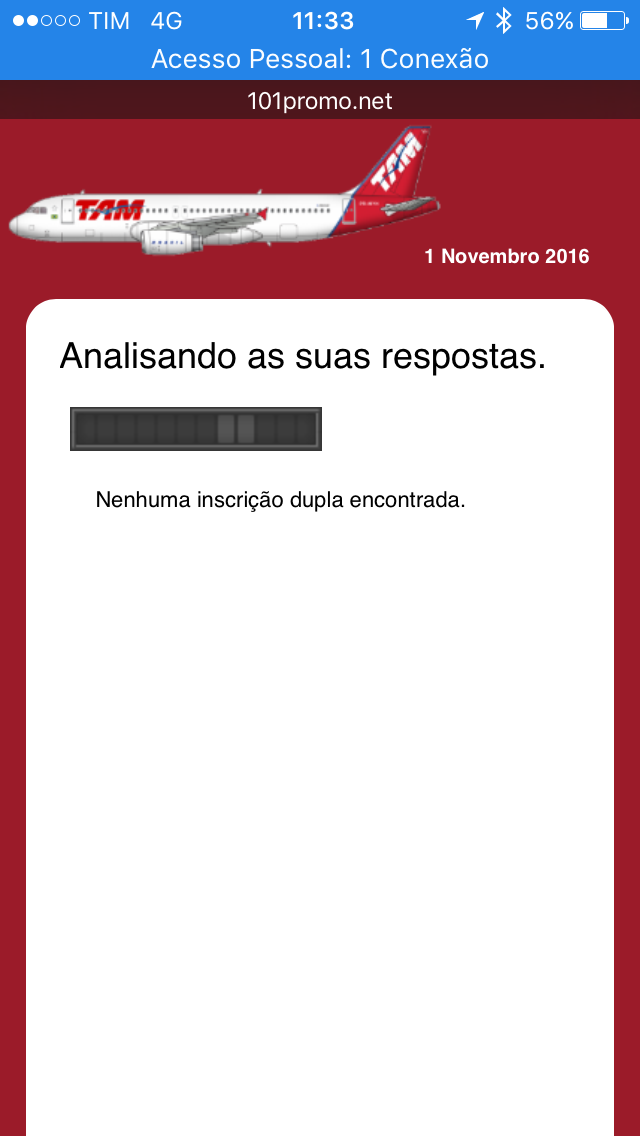

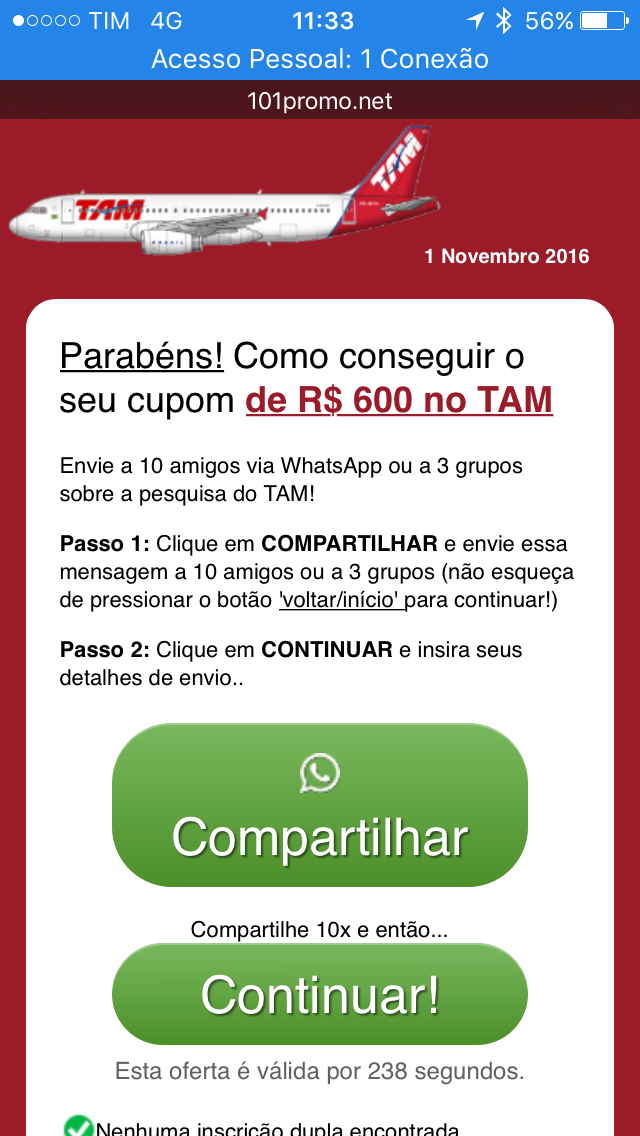

Mais um crime de fishing se da na nossa grandiosa internet, desta vez trata-se da promoção utilizando o nome da TAM, onde, através do acesso ao link http://101promo.net/tam para dispositivos mobile difundido pelo WhatsApp, é apresentada a seguinte tela mostrada na Imagem 1. Vale lembrar que a TAM a alguns meses alterou seu nome para LATAM.

O padrão de envio de email pela LATAM é que quando a mesma envia email, geralmente vem junto com as suas informações seu Número de Fidelidade, isto seria uma boa dica para distinguir emails fraudulentos utilizando o nome da Companhia como mostra a Figura 1 abaixo.

Figura 1 – Email original da LATAM, cedido por Marcus Paulo,

O curioso e que quando você tenta abrir o mesmo link no navegador do computador a seguinte tela é apresentada como mostrada na Imagem 2.

Imagem 2 – Link http://101promo.net/tam aberto no navegador do computador.

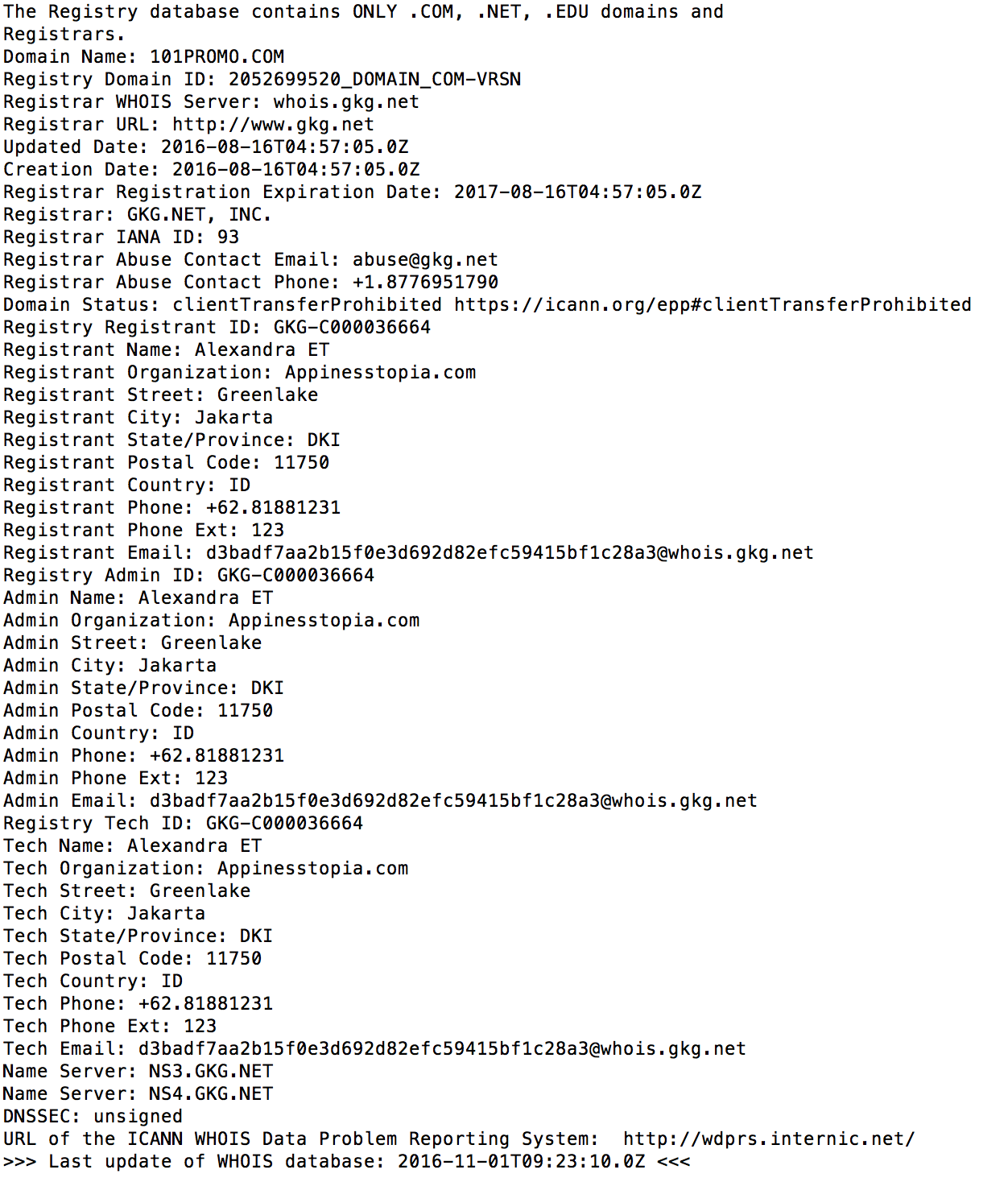

Percebemos na imagem abaixo ainda que o domínio em nada tem haver com a empresa TAM linhas Aéreas como evidenciado pela imagem 3.

Imagem 3 – Rastreamento do domínio 101promo.net

Percebemos portando que é um domínio registrado para a cidade de Jakarta na rua Greenlake na província de DKI na indonésia, no nome da Alexandra ET, portanto em nada referenciando o nome da empresa aérea em questão.

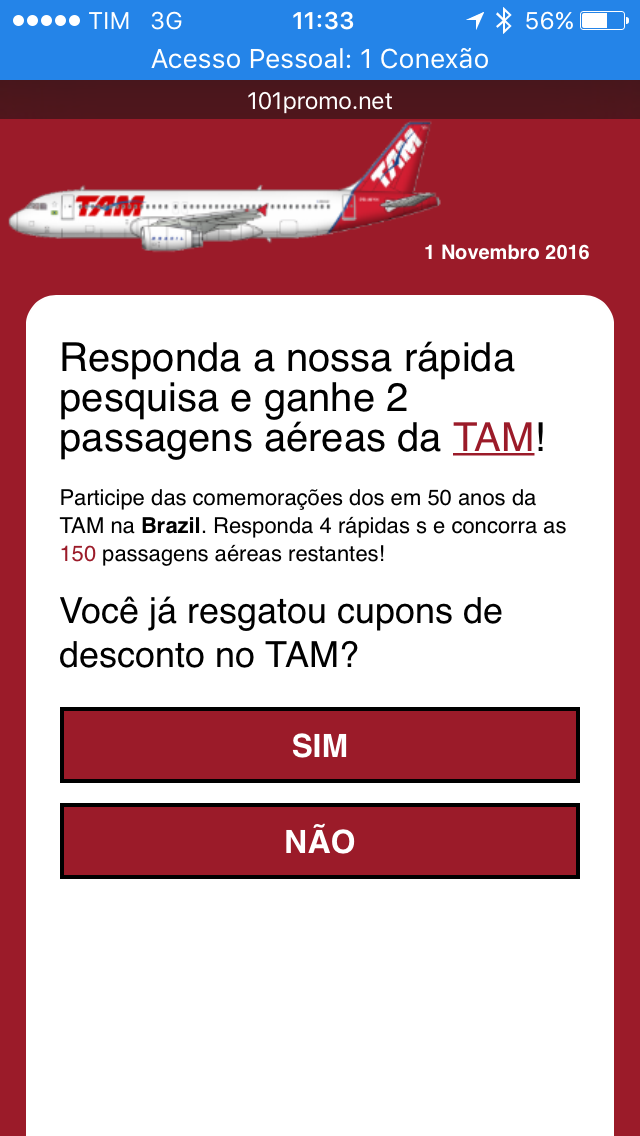

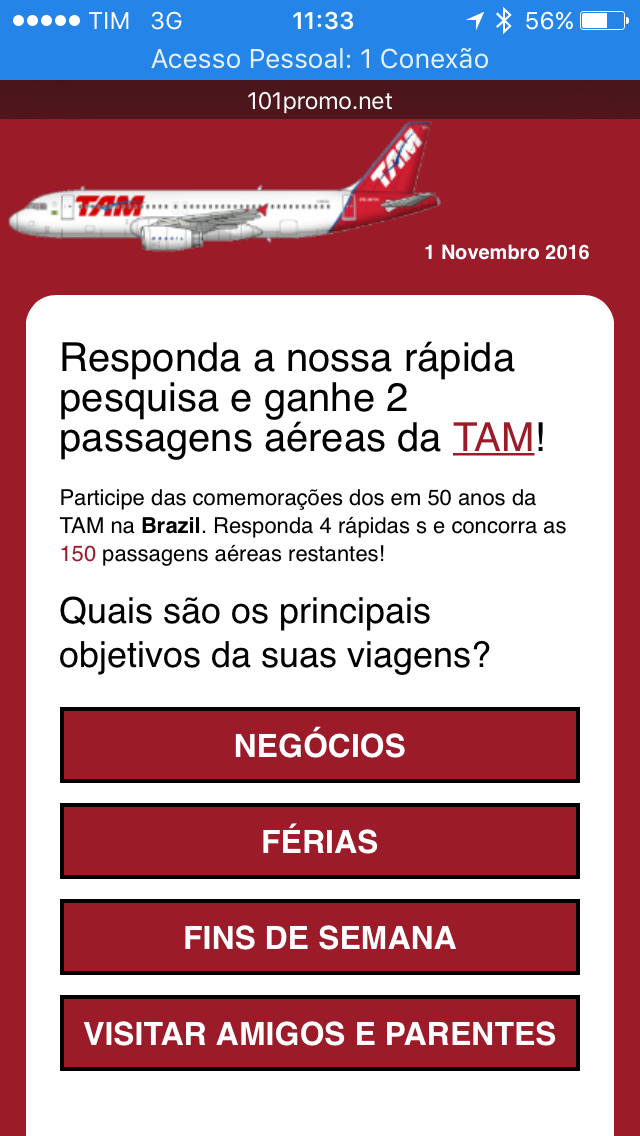

As imagens acessada através de um navegador com acesso controlado para não correr riscos estão apresen tadas nas imagens 4, 5, 6 abaixo.

Imagem 4 – Segunda tela de acesso do Phishing (programa malicioso com função de roubar dados do usuário)

Imagem 5 – Terceira tela de acesso ao Phishing

Imagem 6 – Quarta tela de acesso ao Phishing

Imagem 7 – Quinta tela de acesso ao Phishing

Até esta tela tudo que vimos acima são apenas distrações para que a vítima ganhe confiança para prosseguir no programa, as telas acima nada de mal fazem. Porém a sexta e última tela é a perigosa, onde encontra-se o Phishing em si e esta segue abaixo.

Imagem 8 – Sexta e ultima tela do Phishing. Está é a tela perigosa.

Continuando a análise do código-fonte da página percebemos que a mesma é totalmente estática apenas buscando colecionar números de celular e outras informações, portanto sendo uma espécie de Phishing.

Com a análise de código percebemos que o que o programa busca são emails, telefones, provavelmente para utilização em propagandas de SPAM pela internet.

Os citados como comentaristas da suposta promoção também não são reais, as informações ali depositadas são estáticas e inverídicas.

Agradeço imensamente as contribuições dos Amigos e Profissionais:

Espero ter ajudado, qualquer dúvida entre em contato.